Ultimativer Leitfaden für ein sicheres WordPress-System

Du möchtest verhindern, dass Deine WordPress-Website gehackt wird? Wie Du das beliebteste Content-Management-System der Welt schützt und wie Du Deine Website sicher für Dich und Deine Besucher machst, verrate ich Dir in diesem Beitrag.

Sichere das meist genutzte Content-Management-System der Welt und schütze dadurch Deine Website

Inhalt

- Ist WordPress ein sicheres System?

- Darum solltest Du Deine WordPress-Website sichern

- Allgemeine Sicherheits-Tipps

- Halte WordPress und Dein System immer Up-to-date

- So sicherst Du Dein WordPress-Backend

- Verwende Plugins und Themes nur aus sicheren Quellen

- Erstelle regelmäßige ein Backup

- Schütze Deine Formulare

- Verwende Safety Plugins

- Sperre die Kommentarfunktion

- Profi-Tipps

- Fazit

- Download .htaccess

Ist WordPress ein sicheres System?

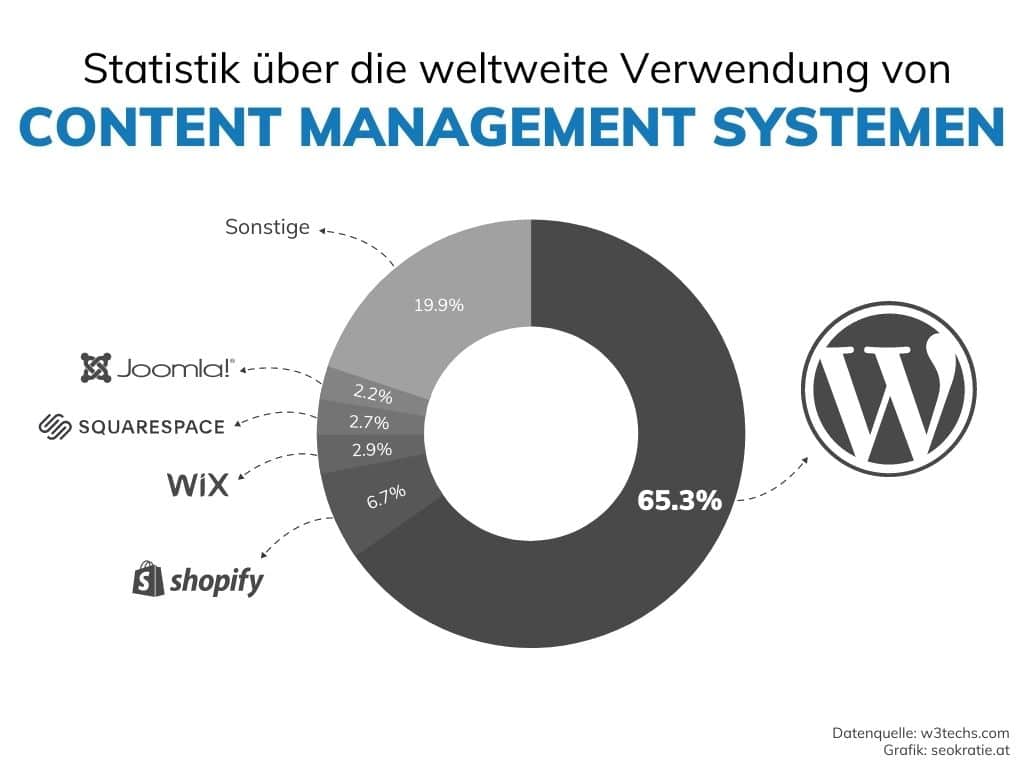

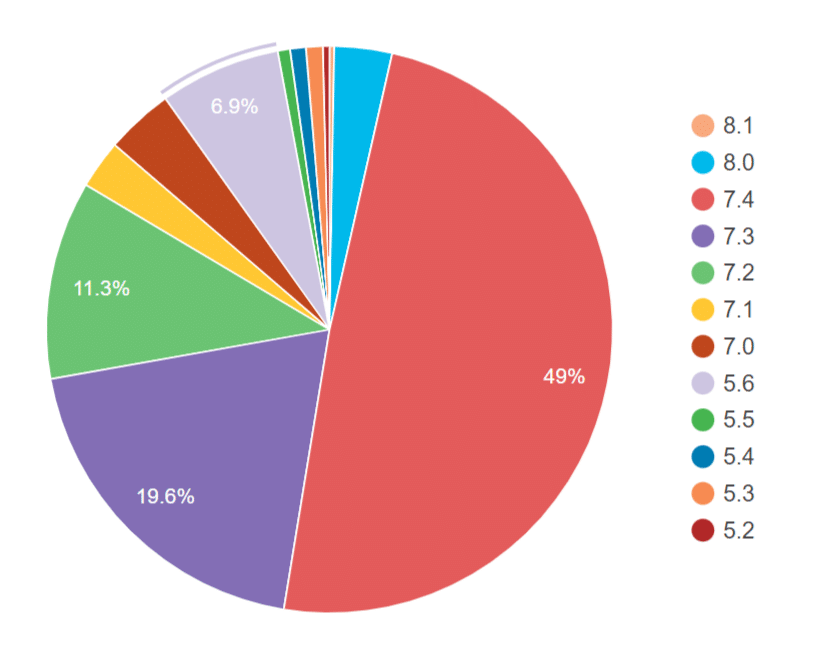

Grundsätzlich ist WordPress ein sicheres Content-Management-System. Trotzdem werden jährlich tausende WordPress-Websites gehackt. Doch warum ist das so? Durch das breite Anwendungsspektrum von WordPress ist es mit über 65% Marktanteil das meistgenutzte Content-Management-System der Welt (Quelle: w3techs / Stand: 02/2022). Gerade daher ist es für Hacker ein „begehrtes“ Angriffsziel. Die häufigste Ursache für erfolgreiche Angriffe auf WordPress-Websites sind veraltete Systeme bzw. veraltete Erweiterungen (Plugins), sowie eine sogenannte SQL-Injection (Angriff auf Deine Datenbank).

Verwendung der 2022 verwendeten CMS-Systeme weltweit

Darum solltest Du Deine WordPress-Website sichern

Ganz einfach: Ein Hack Deiner Website verursacht einen sehr hohen Zeitaufwand (Offline-Stellen der Seite, Rechner und Server überprüfen, Neuinstallation usw.) und Umsatzverlust (Besucher-/Traffic-Strom ist unterbrochen, es kommen keine Anfragen/Leads herein). Im schlimmsten Fall büßt Du sogar aufgebautes Vertrauen bei Deinen Kunden und schädigst den Ruf Deiner Marke.

Quick-Fact: Ein im Jahr 2020 von IBM veröffentlichter Bericht ergab, dass es durchschnittlich 280 Tage dauert, bis einem Website-Betreiber ein Hack überhaupt auffällt. Man kann sich in etwa vorstellen, welcher Schaden in 280 Tagen angerichtet werden kann. Sorge daher vor!

Allgemeine Sicherheits-Tipps

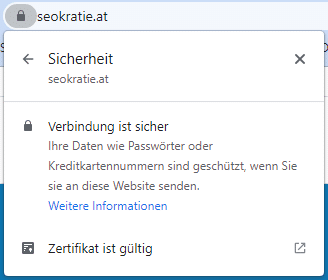

Verwende ein gültiges SSL-Zertifikat

„SSL“ steht für Secure Sockets Layer – das bedeutet, dass Deine Website-Daten verschlüsselt übertragen werden. Doch wozu benötigst Du ein SSL-Zertifikat für Deine WordPress-Website?

- Sicherheit & Vertrauen: Ein SSL-Zertifikat verschlüsselt bei der Übermittlung alle Daten (z.B. eingegebene Formulardaten oder persönliche Daten bei Bestellabschlüssen). Web-Browser zeigen Besuchern Deine Website als vertrauenswürdig an – somit steigerst Du zusätzlich zur Sicherheit auch das Vertrauen Deiner User.

- Ranking: Bereits 2014 gab Google bekannt, dass deren Algorithmen berücksichtigen ob sichere und verschlüsselte Verbindungen verwendet werden.

Die meisten Hoster bieten kostenlos eine SSL-Absicherung mittels „Let’s encrypt Zertifikat“ an.

Quick Fact: Ein Let’s encrypt Zertifikat ist im Gegensatz zu kostenpflichtigen SSL-Zertifikaten nur 90 Tage gültig, es wird aber in der Regel vom Hoster automatisch nach Ablaufzeit verlängert.

Um die Umleitung von http auf https zu garantieren, solltest Du auf jeden Fall in die .htaccess-Datei Deines Servers folgenden Code hinterlegen:

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

</IfModule>

Sichere Installation von WordPress

Wähle einen individuellen Datenbank-Tabellenpräfix

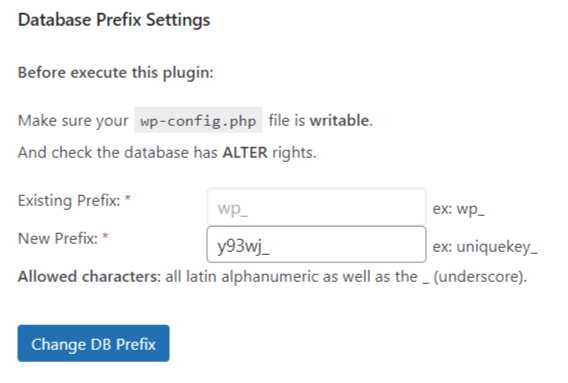

Bei der Installation von WordPress wirst Du nach einer gewünschten Datenbank-Tabellenpräfix gefragt. WordPress ist ein datenbankbasiertes System und deshalb ist die Datenbank für Hacker ein beliebtes Ziel. Als Standard ist bei der Installation das Präfix „wp_“ hinterlegt. Warum solltest Du dieses Standardpräfix nicht verwenden? Mit dem WordPress-Standardpräfix machst Du es dem Hacker leicht, da nicht lange nach Deiner Tabellenpräfix gesucht werden muss.

Solltest Du bereits die Installation mit dem Standardpräfix durchgeführt haben, kann ich Dir folgendes WordPress-Plugin zur nachträglichen Änderung empfehlen: Brozzme DB Prefix & Tools Addons.

Einfache Änderung der Datenbank-Tabellenpräfix mittels Plugin

Räume das Root-Verzeichnis nach der Installation auf

Normalerweise sollten folgende Dateien aus dem Root-Verzeichnis automatisch gelöscht werden: installation.php und update.php. Am besten prüfst Du das trotzdem nochmal nach. Viele Hoster bieten automatisierte Installationsverfahren an und ich habe schon oft erlebt, dass je nach Hoster diese Dateien nach der Installation noch vorhanden sind. Lösche am besten auch die readme.html Datei und (wenn vorhanden) auch die liesmich.html. Über diese Dateien können Hacker die WordPress-Version Deiner Seite herausfinden und sind somit schon wieder einen Schritt weiter. Du siehst bereits, dass es auch kleine Maßnahmen Hackern schwerer machen Deine Website zu knacken.

Halte WordPress und Dein System immer Up-to-date

Arbeite mit der aktueller WordPress Version

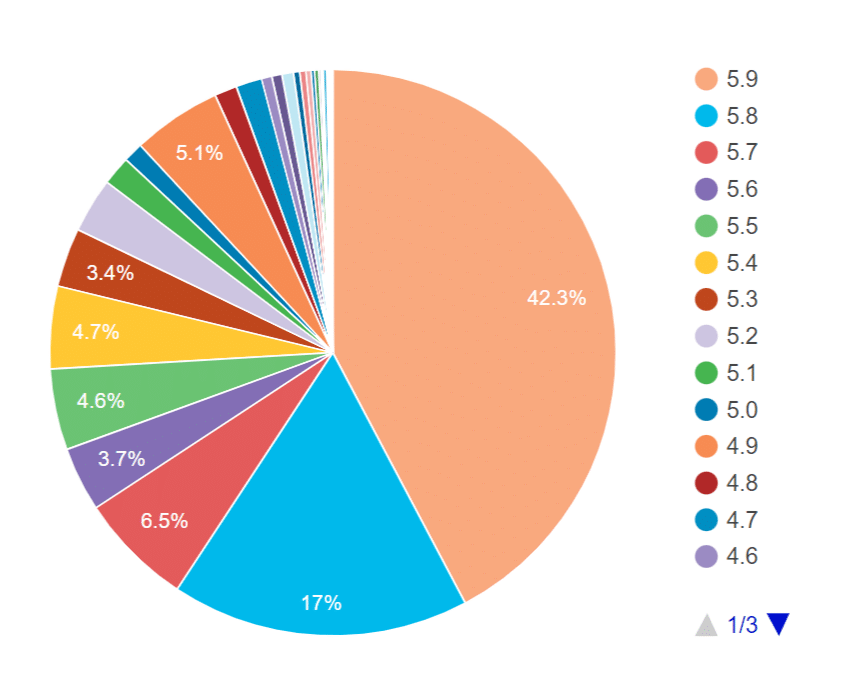

Bei jeder Aktualisierung des WordPress-Core werden auch bekannte Sicherheitslücken geschlossen. Laut aktuellen Statistiken von wordpress.org verwenden jedoch nur rund 40% aller WordPress-User die aktuelle Version (Stand: 03/2022).

Über 40% der WordPress-Benutzer verwenden eine veraltete Version

Verwende also möglichst immer die aktuelle WordPress-Version. Natürlich musst Du dabei auf die Kompatibilität Deiner verwendeten Plugins achten. Im Zweifelsfall empfehle ich aber immer eine aktuelle WordPress-Version einem nicht kompatiblen Plugin vorzuziehen.

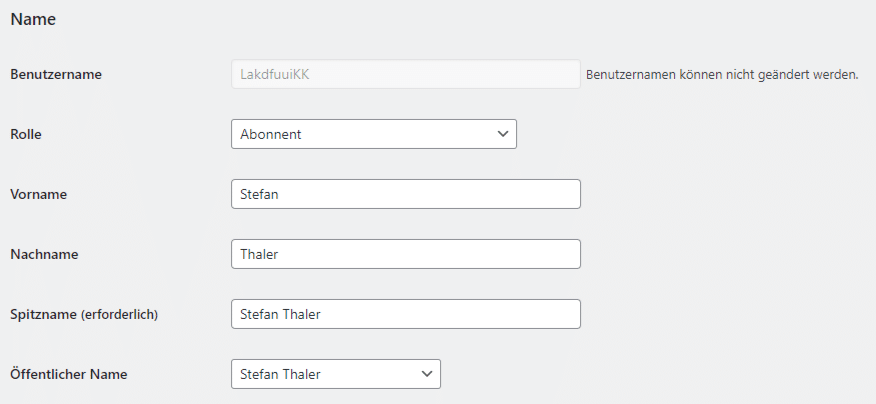

Aktualisiere Deine PHP-Version

Das Aktualisieren von Deiner PHP-Version hat mehrere Vorteile: Natürlich steht an erster Stelle die Sicherheit, jedoch sind neue PHP-Versionen oft auch schneller, benötigen weniger Speicher und enthalten auch neue Funktionen und Verbesserungen. Laut wordpress.org verwenden nur knapp 4% aller WordPress-User eine der aktuellen 8.x PHP-Versionen. WordPress empfiehlt zwar die Verwendung einer PHP-Version ab 7.4, jedoch wird in nächster Zeit auch WordPress den Sprung auf die Version 8.x wagen (müssen).

Verwendete PHP-Versionen bei WordPress weltweit

Bevor Du Deine PHP-Version updatest, erstelle unbedingt ein Backup Deiner Website, um im Zweifelsfall wieder downgraden zu können. Im Anschluss aktualisierst Du den WordPress-Core, Dein Theme und Deine Plugins. Erst dann solltest Du Deine PHP-Version updaten. Solltest Du Deine PHP-Version nicht selbst updaten können, frag einfach Deinen Hoster. Dieser ist Dir dabei sicher behilflich.

Verwende aktuelle Themes und Plugins

Wie bei der Aktualisierung vom WordPress-Core, werden auch bei neuen Versionen von Plugins und Themes bekannte Sicherheitslücken geschlossen. Auch hier gilt: vor jedem Update unbedingt ein Backup erstellen. Ich empfehle ebenso, die automatische Aktualisierung von Plugins zu deaktivieren, um unerwünschte Aktualisierungen zu vermeiden. Lieber einmal pro Woche auf Aktualisierungen prüfen und im Anschluss die Seite checken, als auf das System zu vertrauen und plötzlich eine nicht funktionierende Website zu haben.

So sicherst Du Dein WordPress-Backend

Verwende sichere Benutzernamen und Passwörter

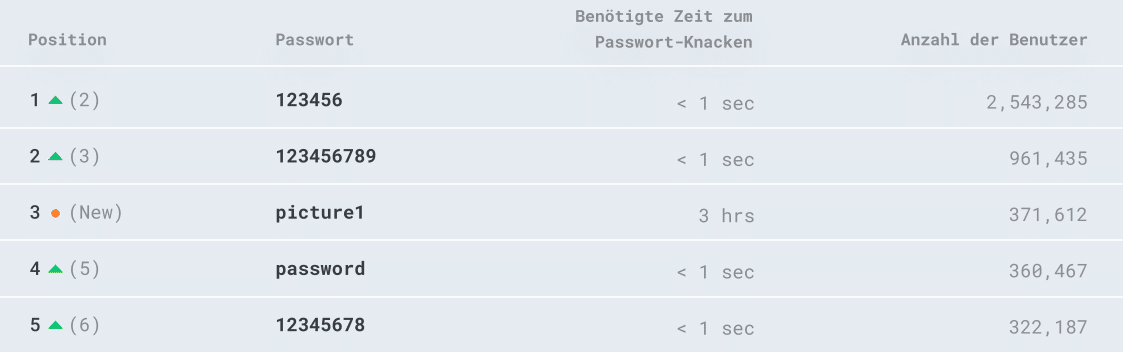

Der meistgenutzte Word-Press-Benutzername ist „admin“. Früher wurde dieser Benutzer automatisch von WordPress bei der Installation angelegt. Aber auch heute gibt es noch unzählige WordPress-Websites mit diesem Benutzer. Benutze einen individuellen Benutzernamen aus einer beliebigen Buchstabenkombination – klopf einfach mal auf Deine Tastatur. 😉 Dein Spitzname sowie Dein öffentlicher Name sollten auf keinen Fall im Benutzernamen enthalten sein, denn dies erscheinen in den Autorenarchiven:

Im Backend soll sich Dein Benutzername vom Spitznamen und vom öffentlichen Namen unterscheiden

Dein öffentlicher Name ist im Frontend in der URL sichtbar:

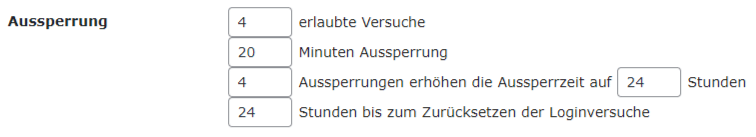

Auch bei den Passwörtern solltest Du unbedingt auf sichere Passwörter setzen. Laut einer Übersicht von nordpass ist das häufigste verwendete Passwort immer noch 123456. Nicht gerade schwer zu erraten, oder? 😉

Meist verwendete Passwörter 2020 laut nordpass

Die gesamte Liste der Top 200 häufigsten genutzten Passwörter findest Du hier: nordpass.com

Aber was ist ein sicheres Passwort?

- Mindestens 12 Zeichen

- Groß- und Kleinbuchstaben

- Zahlen

- Sonderzeichen wie z. B.: ?!_

Mein Tipp für Dich: Benutze einfach einen Passwortgenerator, wie z. B. https://www.passwort-generator.at/

Oder noch einfacher, bau Dir Eselsbrücken aus Akronymen. Das ist immer der erste Buchstabe in einem Wort: „Im Sommer 2020 hatte es jeden Tag mehr als 40 Grad im Schatten!“ wird zum Passwort: IS2020hejTma40GiS!

Nutze die 2-Faktor-Authentifizierung

Durch die 2-Faktor-Authentifizierung bei Anmeldung im WordPress-Backend kannst Du einen weiteren Schritt setzen, um Deine Seite sicherer zu gestalten. Nachdem Du Dich eingeloggt hast, musst Du zusätzlich einen Code eingeben, den Du per E-Mail oder direkt in einer Authentifizierungsapp erhältst. Tipp: Nutze dazu das Plugin Two-Factor – hier kostenlos erhältlich. Zusätzlich empfehle ich Dir die Authenticator App von Google – erhältlich für Android und iOS. Damit hast Du die zeitlich begrenzten Codes immer mit dabei.

Schränke die Login-Versuche ein

Zusätzlich zu den oben genannten Maßnahmen, solltest Du die Login-Versuche Deiner Benutzer einschränken. So wird eine IP-Adresse für Deine Website gesperrt, wenn jemand versucht sich mehrmals mit falschem Benutzernamen oder Passwort einzuloggen. Dazu benutze ich das Plugin Limit Login Attempts Reloaded. Du kannst Dich auch per E-Mail benachrichtigen lassen, falls jemand gesperrt wurde. Ebenso kannst Du IP-Adressen manuell sperren oder freigeben.

Einfache Einstellungen, um Login-Versuche zu limitieren

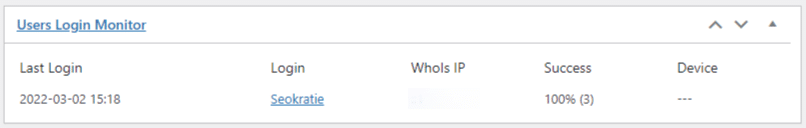

Beobachte die Logins

Um alle Logins im Blick zu behalten, empfehle ich Dir folgendes Plugin: Users Login Monitor. Dieses Plugin ist gut und einfach gecoded und gibt Dir direkt im Dashboard einen Überblick über eingeloggte User.

Überblick der eingeloggten User

Sichere Deine Login-Seite mit .htaccess

Oft bieten Hoster diesen Service schon direkt an. Frag einfach Deinen Hoster, ob er das für Dich übernehmen kann. Besonders bei nginx-Servern ist dieser Schritt etwas komplizierter und Du solltest genau wissen was Du machst. Solltest Du einen apache-Server verwenden und FTP-Zugriff auf Deine Daten haben, kannst Du das aber auch ganz einfach selbst erledigen:

- Lege auf Deinem Server im Root-Verzeichnis jeweils eine Datei mit dem Namen .htpasswd und eine Datei mit dem Namen .htaccess an.

- Erstelle mit einem .htpasswd-Generator (z. B. https://htpasswdgenerator.de/) den Inhalt der .htpasswd Datei mit selbstgewähltem Benutzer und Passwort (sicheres Passwort mit Sonderzeichen und Zahlen).

Der generierte Code sieht dann in etwa so aus:Benutzername: $apr1$78nz1roc$DjjXdT1S2SskJhrNdjgph1

- Kopiere Deinen generierten Code in die .htpasswd-Datei und sichere diese.

- Füge in die zuvor erstellte .htaccess folgenden Code ein:

AuthName "Geschützer Bereich" AuthType Basic AuthUserFile /WP-Rootverzeichnis/.htpasswd require valid-user Order allow,deny Allow from all Satisfy any

- Und schon ist der Backend Bereich Deiner WordPress-Website um eine Stufe mehr geschützt.

Verwende Plugins und Themes nur aus sicheren Quellen

Achte darauf, dass Du Plugins und Themes nur aus sicheren Quellen installierst. Auch sollten diese immer vor kurzem aktualisiert worden sein und mit der aktuellen WordPress-Version kompatibel sein. Vertrauenswürdige Quellen sind unter anderem:

Lösche Standard-Themes

Solltest Du ein Standard-Theme von WordPress benutzen – wirf es raus. Du benötigst es ohnehin nicht und für Hacker sind Standard-Inhalte sowie Standard-Konfigurationen immer ein einfaches Ziel.

Erstelle regelmäßige ein Backup

Es gibt nichts Schlimmeres, als nach einer Hacker-Attacke mit leeren Händen dazustehen. Sichere deshalb Deine Seite regelmäßig, damit Du nach Cyber-Attacken Deine Website schnell wiederherstellen kannst. Ein Backup ist auch sinnvoll, wenn Aktualisierungen fehlschlagen und Du schnell wieder eine funktionierende Website haben willst.

Regelmäßige, automatisierte Backups sparen Zeit und Nerven

Ich empfehle Dir das Plugin UpdraftPlus WordPress Backup Plugin. Bereits in der kostenlosen Version kannst Du die Sicherungen auf verschiedenen Orten (wie z. B. Google Drive, Dropbox, etc.) speichern lassen. Je nach vorhandenen Speicherkapazitäten, kannst Du beliebig oft Sicherungen erstellen und aufbewahren. Unbedingt solltest Du darauf achten, Datenbank und Dateien zu sichern, um wirklich auf alle Eventualitäten vorbereitet zu sein. Ich persönliche sichere aufgrund des geringen Speicherbedarfs die Datenbank 2x täglich und Dateien 1x täglich und bewahre alle Backups für mindestens eine Woche auf. Tipp: Sichere Deine Backups nicht auf dem gleichen Server wie Deine Website – so bist Du sicher, auch wenn der Hacker Zugriff auf Deine Serverdaten hat.

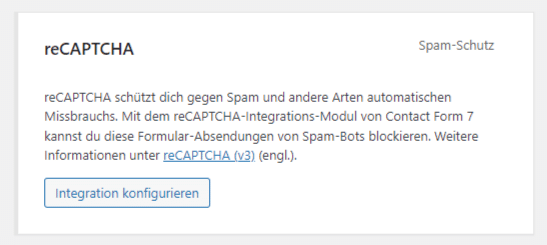

Schütze Deine Formulare

In meinem Beispiel zeige ich Dir, wie Du im Plugin „Contact Form 7“ ganz einfach Deine Kontaktformulare mittels Google reCAPTCHA schützen kannst. Auch bei anderen Formular-Plugins funktioniert die Einbindung auf ähnliche Weise.

Bei Contact Form 7 funktioniert das ganz einfach: Unter dem Menüpunkt Formulare >> Integration kann das reCAPTCHA v3 von Google direkt eingebunden werden. Der große Vorteil der v3 Version ist, dass keine klassischen Captcha Checkboxen zur Bestätigung verwendet werden müssen.

reCAPTCHA bei Contact Form 7 einbinden

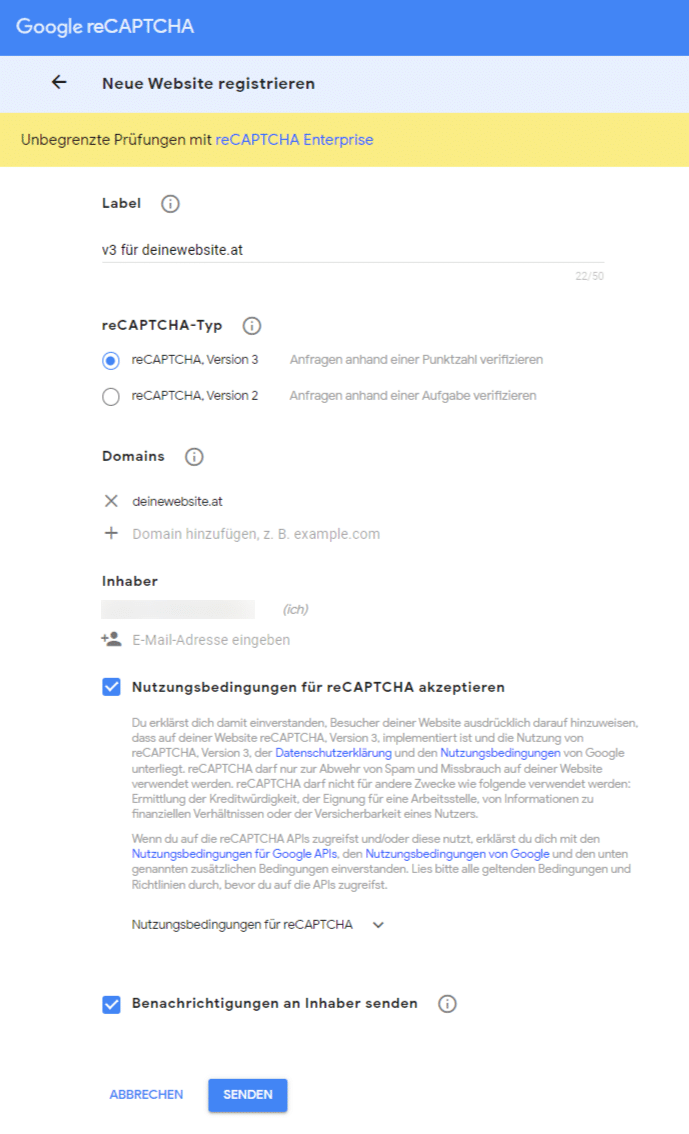

Als Erstes musst Du unter https://www.google.com/recaptcha/admin/create ein reCAPTCHA anlegen. Dazu benötigst Du ein Google Konto. Gib unter „Label“ einen Namen ein, um Dein reCAPTCHA auch später wiederzuerkennen (z. B. v3 für deinewebsite.at), dann wählst Du unter reCAPTCHA-Typ die Version 3 aus. Bei „Domains“ gibst Du Deine Website-Domain ein (z. B. deinewebsite.at) und bestätigst mit Enter. Nun kannst Du bei Inhaber noch weitere Website-Inhaber, wie z. B. Deinen Webentwickler hinzufügen. Du musst noch die Nutzungsbedingungen akzeptieren und kannst Dir optional Benachrichtigungen senden lassen, falls Probleme mit dem reCAPTCHA auftauchen.

Beispiel für reCAPTCHA Integration

Mit Klick auf „Senden“ werden der Websiteschlüssel und der geheime Schlüssel erstellt. Diese Schlüssel musst Du nur im Plugin hinterlegen und schon sind Deine Formulare geschützt.

Verwende Safety Plugins

Der WordPress-Markt ist überschwemmt mit kostenlosen und kostenpflichtigen Plugins für die Sicherung Deiner Website. Empfehlenswert und ein absoluter Alleskönner ist hierbei Wordfence Security – Firewall & Malware Scan. Das Plugin hat eine integrierte Firewall und scannt Deine Seite regelmäßig nach Malware. Auch eine Zwei-Faktoren-Authentifizierung für Deinen Login ist bereits integriert.

Aus eigener Erfahrung kann ich das Plugin BBQ Firewall nicht empfehlen. Auf einigen Websites, bei denen ich das Plugin in Verwendung hatte, hat es den Google Bot sowie den Bot einiger Tools, wie

z. B. ahrefs blockiert.

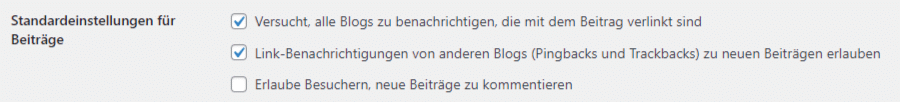

Sperre die Kommentarfunktion

Solltest Du WordPress nicht als Blog verwenden, sondern einfach nur als Website, solltest Du die Kommentarfunktion sperren. Das geht ganz einfach in den WordPress-Einstellungen. Unter dem Menüpunkt Einstellungen >> Diskussion – deaktivierst Du einfach den Punkt „Erlaube Besuchern, neue Beiträge zu kommentieren“.

Sperre die Kommentarfunktion bei Seiten ohne Blogfunktion

Profi-Tipps

Solltest Du einige (wenige) Programmierkenntnisse besitzen und Zugang zu den benötigten Dateien haben, habe ich noch ein paar ganz spezielle Tipps. Wichtig sind hier vor allem die functions.php Deines Child-Themes und die .htaccess-Datei Deines Servers. Solltest Du Dir nicht sicher sein, lass von diesen Dateien besser die Finger. 😊

Verstecke Deine WordPress-Version

Um Deine WordPress-Version zu verstecken, reicht ein kleiner Codesnippet. Kopiere folgenden Code in die functions.php Deines Child-Themes und schon kann niemand mehr Deine WordPress-Version sehen:

remove_action('wp_head', 'wp_generator');

Verwende HTTP-Security-Header

Wenn ein User Deine Website besucht, sendet Dein Server – einfach gesagt – eine HTTP-Header-Antwort zurück. In dieser Antwort informiert Dein Server den Browser Deines Besuchers über Fehlercodes (wie z. B. 404-Fehlerseite oder 500-Serverfehler), Cache-Informationen und andere Status. HTTP-Security-Header sind ein Teil dieser Antwort und werden verwendet, um Websites vor Bedrohungen zu schützen. Welche HTTP-Security-Header es gibt und wie diese im Einzelnen funktionieren, werde ich hier nicht näher erklären – das würde deutlich den Rahmen dieses Posts sprengen. 😉

Es gibt viele Plugins, mit welchen Du diesen HTTP-Security-Header in WordPress einbauen kannst

(z. B. HTTP-Headers). Am einfachsten funktioniert das jedoch direkt über die .htaccess-Datei. Füge einfach folgenden Code ein und Du bist auf der sicheren Seite:

<ifModule mod_headers.c> Header set Strict-Transport-Security "max-age=31536000" env=HTTPS Header set X-XSS-Protection "1; mode=block" Header set X-Content-Type-Options nosniff Header set X-Frame-Options DENY Header set Referrer-Policy: no-referrer-when-downgrade Header always set Content-Security-Policy "upgrade-insecure-requests" Header set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" Header set Permissions-Policy "accelerometer=Origin(), autoplay=(), camera=(), gyroscope=(), magnetometer=(), microphone=(), payment=(), publickey-credentials-get=(), usb=()" </ifModule>

Damit werden die wichtigsten HTTP-Security-Header gesetzt.

Unter https://securityheaders.com/ kannst Du Deine Website scannen und checken ob der HTTP-Security-Header bei Dir richtig implementiert ist.

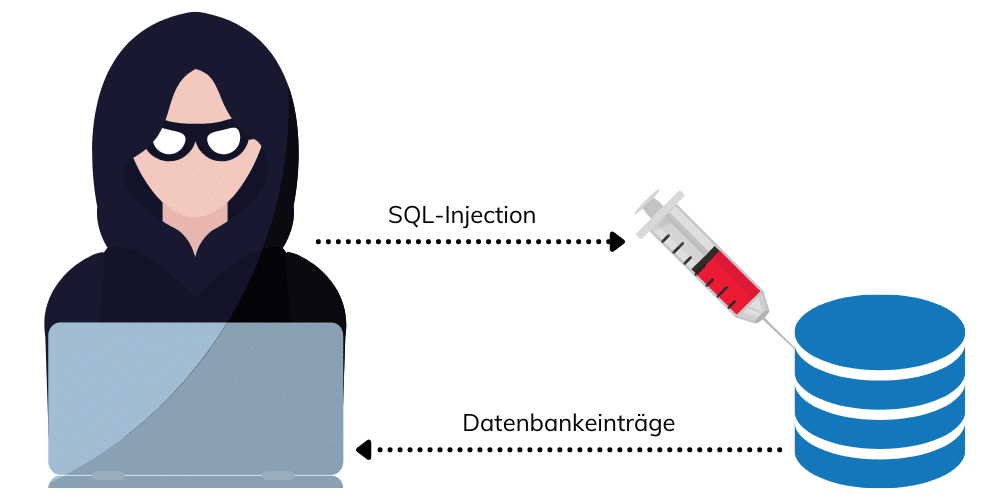

Verhindere SQL-Injection

Eine SQL-Injection ist eine Attacke auf Deine Datenbank. Dadurch kann es sein, dass Hacker an sensible Daten Deiner Benutzer kommen oder Deine Website manipulieren können. Im Groben funktioniert eine SQL-Injection so: Theoretisch kann jeder Besucher in Deiner Datenbank Einträge erstellen, sei es über die Kommentarfunktion oder über ein Kontaktformular. Die eingegebenen Daten werden von WordPress direkt in die Datenbanktabellen übertragen. Hacker machen sich diese Eigenschaft gern zu nutzen und versuchen, indem sie Codes und Funktionen in die Datenbank übermitteln, so Zugriff auf Deine Datenbank zu erhalten. Klingt erschreckend einfach, nicht wahr?

Mit einer SQL-Injection können Einträge in Deiner Datenbank gehackt werden

Eine SQL-Injection kann man leider nie vollständig umgehen, jedoch schützt Dich folgender Code in 99% der Fälle. Mit dem nächsten Schritt (7G Absicherung) kann eine solche SQL-Injection verhindert werden.

Verwende 7G Absicherung

Die sogenannte 7G Absicherung ist ein leistungsstarker .htaccess-Schutz, welcher im Hintergrund eine Reihe von Server Befehlen prüft und jede HTTP-Anforderung an Deine Website scannt. Viele Hoster stellen die 7G Absicherung bereits standardmäßig zur Verfügung und meist ist sie schon in der .htaccess-Datei integriert.

Einige Vorteile von 7G:

- Einfach zu implementieren (Plug & Play)

- SQL Injection wird verhindert

- Keine Konfiguration erforderlich

- Umfangreicher Firewall-Schutz

- Geringe Datenmenge (ca. 12KB)

- Reduziert zusätzlich die Serverlast

- 100% WordPress-kompatibel

- Völlig kostenlos

- Eingebautes Logging zum Nachrüsten

Es gibt aber auch einen Nachteil der 7G Firewall: Um sie selbst einzubauen musst Du wissen, welche Serverart verwendet wird (apache oder Nginx), da es zwei unterschiedliche Firewalls für die jeweiligen Serverarten gibt. Für apache Server ist der Code einfach in der .htaccess zu hinterlegen. Für Nginx-Server ist zurzeit nur eine Beta-Version erhältlich. Wenn Du einen Nginx-Server hast, solltest Du der Anleitung von Jeff Star folgen und auch über ausgezeichnete Programmierkenntnisse verfügen.

Solltest Du das WordPress-Plugin „Jetpack“ benutzen gibt es noch einen weiteren Nachteil der 7G Firewall: Auf Grund der vielen Serveranfragen von Jetpack an Deine Website, werden die Anfragen nach einer gewissen Zeit ausgesperrt und Jetpack benachrichtigt Dich, dass Deine Website offline ist (obwohl sie das natürlich nicht ist).

Du willst keine unserer Beiträge mehr verpassen und auf dem Laufenden bleiben? Abonniere jetzt unseren Newsletter und erhalte jeden neuen Seokratie-Beitrag per E-Mail direkt in Dein Postfach!

Hier geht es zum Anmeldeformular.Jeff Star ist ein amerikanischer Webentwickler, der sich auf Websicherheit spezialisiert hat und ein absoluter Profi hinsichtlich WordPress ist. Er hat folgenden Code entwickelt und zur freien Verwendung auf apache Servern freigegeben (Den gesamten Code findest Du hier als Download oder in unserer Beispiel .htaccess-Datei).

Sperre Deine wp-config.php und xmlrpc.php

Die Dateien wp-config.php und xmlrpc.php stellen für Deine WordPress-Website ein erhöhtes Risiko dar. Da Hacker mit diesen Dateien direkten Zugriff auf Dein WordPress-System bekommen, sind sie natürlich ein beliebtes Ziel. Am besten ist es, diese Dateien in der .htaccess für externen Zugriff zu sperren:

<Files wp-config.php> order allow,deny deny from all </Files> <Files xmlrpc.php> order allow,deny deny from all </Files>

Fazit

Ein sicheres WordPress-System ist absolut kein Hexenwerk. Für eventuelle Hackerangriffe vorbereitet zu sein ist heutzutage ein absolutes Muss. Hier nochmal die wichtigsten Punkte für ein sicheres WordPress-System zur Übersicht:

- Sichere den Zugang zu Deinem Admin-Bereich

- Erstelle regelmäßig Backups, um im Fall einer Attacke eine alte Version einspielen zu können

- Halte Dein WordPress-System und alle Erweiterung stets aktuell

- Sperre gewisse Dateien gegen unerwünschten Zugriff

Noch ein Punkt zum Schluss: Den so oft gehörten Tipp, den Login-Pfad /wp-admin zu verschieben, halte ich persönlich für wenig sinnvoll. Für Hacker ist es ein Leichtes, den neuen Pfad herauszufinden und Deine Seite zu attackieren.

Download .htaccess

Hier haben wir für Dich eine Beispiel-.htaccess erstellt, die Du herunterladen kannst und auf Deinem Server gegen Deine Standard-Konfiguration austauschen kannst. Bitte beachte, dass die angebotenen .htaccess-Datei nur auf apache-Servern läuft und wir keine Garantie übernehmen können. Bei unseren Tests hat diese Datei jedoch einwandfrei funktioniert. Sichere in jedem Fall vor dem Einspielen Deine alte .htaccess-Datei. Falls etwas nicht funktionieren sollte, kannst Du somit jederzeit zu Deiner alten Konfiguration zurückkehren.

» .htaccess-Datei jetzt downloaden

Bildnachweise: Titelbild: Chris Ryan/KOTO – Adobe Stock; Bild 1: Grafik von Seokratie.at, Bild 2: Screenshot seokratie.at, Bild 3: Screenshot Brozzme DB Prefix & Tools Addons, Bild 4 & 5: wordpress.org, Bild 6 & 7: Screenshot WordPress Seokratie.at, Bild 8: nordpass.com, Bild 9: Screenshot Limit Login Attempts Reloaded, Bild 10: Screenshot Users Login Monitor, Bild 11: Contact Form 7 Screenshot, Bild 12 & 13: Google reCaptcha, Bild 14: seokratie.at WordPress, Bild 15: SQL Injection by seokratie.at, Backups erstellen: leszekglasner – Adobe Stock

Wenn man die Empfehlungen hier befolgt, ist die Seite zwar sicherer, verstößt aber inzig Punkten gegen die DSGVO 😀

Man muss also abwägen, ob man sich eher vor Hackern oder vor Abmahnanwälten fürchtet ..

Danke für den schönen Überblick

Zu „Sichere Deine Login-Seite mit .htaccess“:

Das wird so nicht funktionieren, da die wp-login.php als Login-Seite im Root-Verzeichnis von WordPress liegt. Und eigene Dateien unter /wp-adminW würden beim nächsten Update von WordPress wegfallen.

besser htaccess und htpasswd im Root-Verzeichnis von WordPress nutzen/erstellen

AuthName „Admin Login“

AuthType Basic

AuthUserFile /Serverpfadzu/wordpress/.htpasswd

require valid-user

Und WordPress verwendet die Datei admin-ajax.php aus dem wp-admin-Ordner für Ajax-Aufrufe. Ist der Zugriff auf diese Datei nicht zugelassen, können einige Plugins oder Funktionen nicht funktionieren.

daher würde ich noch ergänzen

Order allow,deny

Allow from all

Satisfy any

Hallo Lina und danke für Deinen Kommentar. Tatsächlich sehe ich nur den Punkt „Beobachte die Logins“ problematisch: Dieser sollte aus Datenschutzgründen nur auf Seiten implementiert werden, wo keine Userdaten von Besuchern getrackt werden. Also nur auf Websites integrieren wo sich entweder nur Du selbst oder Deine Mitarbeiter einloggen können. Dann sehe ich das absolut DSGVO-konform. Das Logging durch die 7G-Firewall ist auch nur optional implementierbar – deshalb empfehle ich es im Beitrag auch nicht explizit.

Hallo Oliver und danke für deinen Kommentar. Ich habe meine Variante auf unseren lokalen Testservern getestet und kann die Funktionalität des Codes bestätigen. Deine Version ist aber die schönere bzw. updatesichere Version, deshalb habe ich Sie im Beitrag umgeschrieben 😉 Danke auch für den Tipp bzgl. Ajax – das ist richtig so und ich habe es ergänzt. Viele Grüße

Toller Leitfaden! Danke für diese Unterstützung

vielen Dank Mary 🙂